Você se lembra de um vírus chamado Stuxnet, que atacou centrífugas nucleares sem deixar rastros em 2010? Este vídeo explica de forma elegante e bem feita a história desta arma cibernética. Além de um resumo feito para você entender o histórico desta guerra.

O designer Patrick Clair resolveu colocar em vídeo a história de uma das guerras mais silenciosas e poderosas do mundo, desencadeada pelo ataque do vírus Stuxnet às centrífuras nucleares do Irã.

Confira o belo trabalho de motion. É em inglês, mas se tiver dúvidas sobre o seu conteúdo, vem logo aí abaixo um resumo sobre o Stuxnet e sua ação silenciosa.

O histórico do Stuxnet:

Stuxnet é um vírus que foi criado especificamente para atacar o sistema desenvolvido pela Siemens para as centrífugas de urânio do Irã, o sistema SCADA. Seu objetivo é reprogramar e espionar este sistema, agindo de forma silenciosa e oculta.

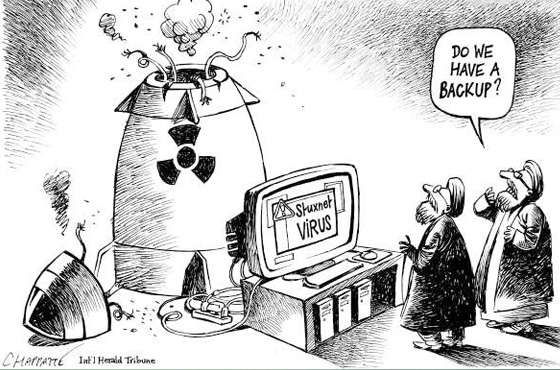

Falando mais tecnicamente o que ele fazia: acelerava as turbinas das centrífugas por 15 minutos, o que causava rachaduras nestas centrífugas de alumínio. Além disso, o vírus gravava os registros de operação normal das centrífugas para que, depois que as mesmas estivessem sendo destruídas através de sua ação, o registro liberado para os funcionários fosse o gravado, informando falsamente que tudo estava perfeito. Ou seja, como nos filmes mais clichês Hollywoodianos, o ladrão grava cenas do cotidiano de uma empresa, e quando está invadindo tal lugar, libera este vídeo para a central de monitoramento das câmeras de segurança. A teoria é a mesma.

A forma de introdução do Stuxnet no sistema se dava não só pela internet, mas também através de pendrives infectados. A segunda opção é viável no caso das usinas que não tinham acesso à Internet e mesmo assim foram atacadas. Como ele conseguia isso? Através das brechas do Windows…

Sua ação afetou as usinas de Natanz e Bushehr, no Irã, mas também outros países como Indonésia, Austrália, Paquistão e EUA.

Para combater o Stuxnet, a Microsoft lançou em parceria com a Karpersky Lab um plano de combate às falhas do Windows entre julho e agosto de 2010. Porém, apesar disso, nenhum computador usuário do Windows e do SCADA fica 100% imune, pois o código do Stuxnet é aberto e futuras atualizações podem ser feitas conforme essa galera do mal descobre novas brechas de vulnerabilidade no Windows. Como declarou a empresa Karspersky:

“O Stuxnet é um ótimo exemplo de um moderno ataque ao alvo. Os responsáveis pelo ataque têm habilidades técnicas e conhecimentos precisos dos métodos de infecção”.

Ninguém descobriu de fato quem criou o Stuxnet, mas há suspeitas que o worm nasceu em Israel, devido a algumas referências de trechos bíblicos presentes do código.

De acordo com a Karspersky, a maneira destes focos industriais se manterem longe desta arma silenciosa é atualizando com frequência seus sistemas.

Bom, mas parece que guerras frias como esta são ciclos sem fim.

Os trabalhos de @jamescookartwor

Os trabalhos de @jamescookartwor

Lin

Lin

Deixe um comentário